Metasploit渗透测试之信息收集

Metasploit渗透测试之信息收集

msf6 > db_nmap -sV 192.168.0.22

msf6 auxiliary(sniffer/psnuffle) > kill 0 #kill job的ID 关闭job

基于SNMP协议的数据收集。

被攻主机要开启此协议,开启后重启SNMP协议

/etc/init.d/snmpd restart

基于SMB协议收集信息

在内网渗透的时候我们需要知道共享的用户名和密码。

使用smb_lookupsid扫描系统用户信息

注:SID是windows中每一个用户的ID,更改用户名SID也是不会改变的,

基于SSH协议收集信息,查看ssh服务的版本信息,以便寻找漏洞

SSH的暴力破解

在/usr/share/metasploit-framework/data/wordlists/下提供一些默认的字典

> set rhosts 192.168.0.22

> set userpass_file /usr/share/metasploit-framework/data/wordlists/root_userpass.txt

> set verbose true 破解过程显示

> set stop_on_success true 找到密码后停止

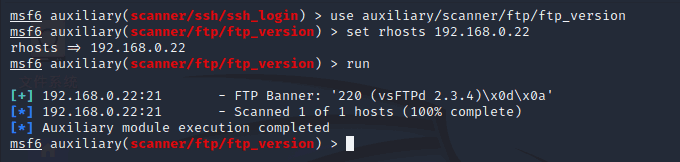

查ftp版本信息

匿名ftp用户的相关信息并用字典暴力破解